McAfee ogłosiło dostępność publikacji Rootkity Część 2: Podstawy techniczne, zaprojektowanej by pomóc specjalistom ds. IT lepiej zrozumieć działanie technologii „stealth” na platformie Microsoft Windows. To już druga część dokumentu traktującego o rootkit-ach.

Rootkity – termin potocznie używany w odniesieniu do złośliwego oprogramowania, trojanów, robaków i wirusów aktywnie ukrywających swą obecność przed użytkownikami i procesami systemowymi. Ponieważ rootkity używają technologii pozwalającej ukryć jakiekolwiek ślady wtargnięcia do systemu, termin rootkit jest związany z pojęciem „stealth”(ang. niewidzialny).

Rootkity – Część 2: Podstawy techniczne jest publikacją na temat podstawowej architektury bezpieczeństwa Windows i opisuje kilka metod używanych przez autorów złośliwego oprogramowania do ukrycia plików, procesów i kluczy rejestru. Rootkity pozostaną wyzwaniem dla dostawców rozwiązań bezpieczeństwa, ponieważ hakerzy tworzą silniejsze i bardziej jadowite linijki złośliwego kodu, który jest coraz trudniejszy nie tylko do wyśledzenia ale także do usunięcia.

“Liczba rootkitów przesłanych do McAfee Avert® Labs w pierwszym kwartale 2007 roku, w porównaniu w pierwszym kwartałem roku 2006, zmalała o 15 procent – co jest dowodem na to, iż zdecydowanie lepiej radzimy sobie z wynajdywaniem istniejących już rodzin rootkitów oraz istniejących technik” – powiedział Jeff Green, szef Avert Labs. ”Techniki rootkit, które były zdecydowaną nowością w pierwszej części 2006 roku, to w dużej mierze trojany, chcące zaadoptować zachowania technik rootkit. Teraz obserwujemy więcej instancji z istniejących rodzin rootkitów, a tempo tworzenia zupełnie nowych odmian zdecydowanie zmalało.”

W ciągu ostatnich pięciu lat, McAfee zaobserwowało duży wzrost liczby komponentów typu stealth, bazujących na Windows. W 2001 roku istniało tylko 27 komponentów typu rootkit. W 2006 roku istniało ich już 2400. McAfee spodziewa się więcej niż 2000 komponentów stealth opartych na Windows, pod koniec 2007 roku, co pokazuje, że ta technologia nie odejdzie w zapomnienie.

Pełną treść publikacji można znaleźć pod adresem WWW Centrum Zagrożeń McAfee: http://www.mcafee.com/us/threat_center/default.asp

Wpisy promowane

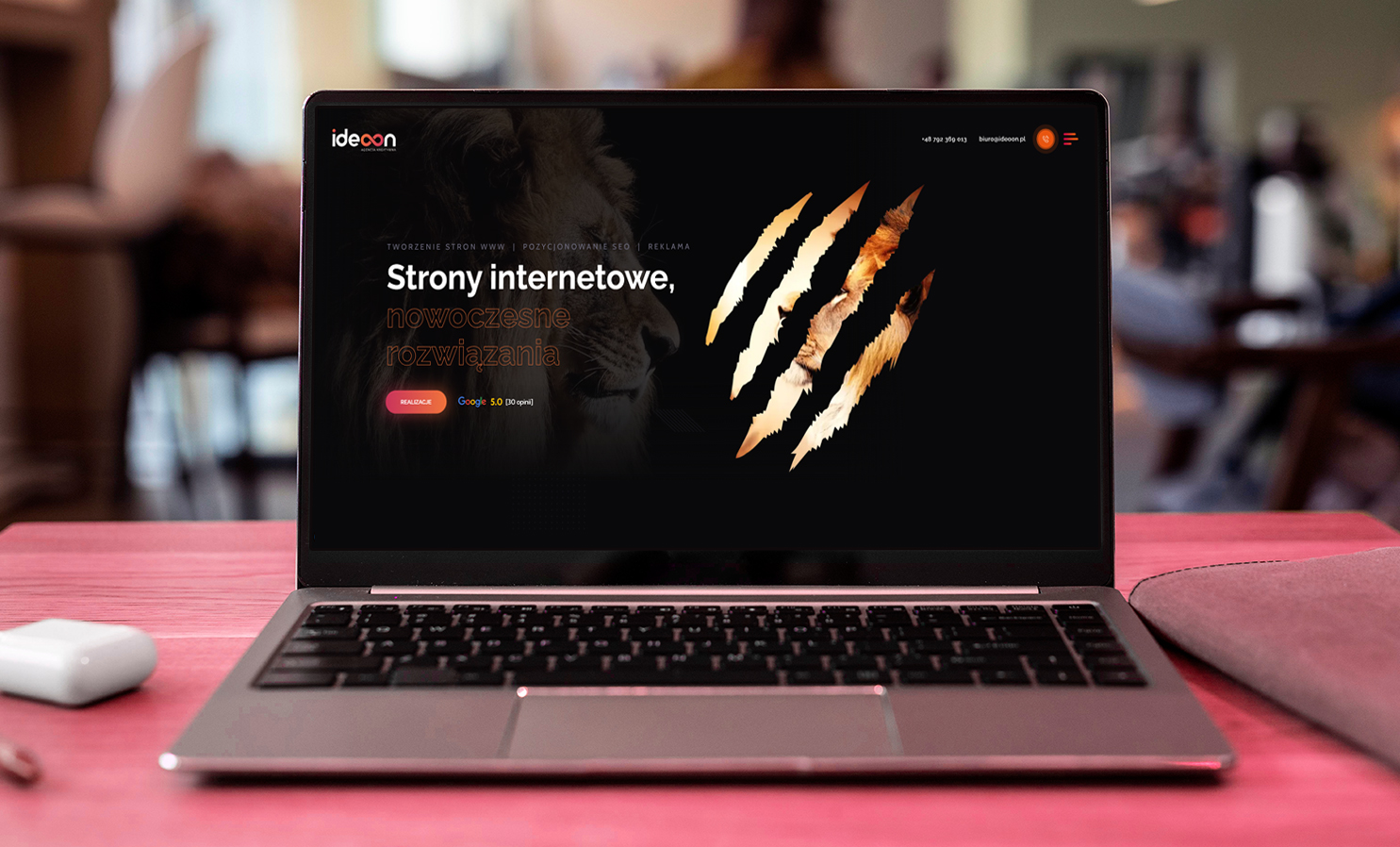

- Nowoczesna strona internetowa – najważniejsze narzędzie rozwoju lokalnego biznesuW dzisiejszych czasach brak profesjonalnej strony internetowej jest jak nieistnienie w oczach współczesnych klientów. Dla lokalnych przedsiębiorców odpowiednio zaprojektowana witryna ...

- Długopisy plastikowe i metalowe z nadrukiem – czy warto wykorzystać je w kampanii promocyjnej firmy?Długopisy plastikowe i metalowe to jedne z popularniejszych gadżetów reklamowych – są niedrogie, praktyczne i mają ogromny potencjał marketingowy. Można ...

Zobacz ofertę Wpisów promowanych.

Wydarzenia

15.05.2025 Javeloper 2025 (online)

20.05.2025 - 21.05.2025 E-Commerce Connect

21.05.2025 - 22.05.2025 V FORUM LOYALTY PLANET 360°

21.05.2025 VII Kongres MIT Sloan Management Review Polska

04.06.2025 - 05.06.2025 VI FORUM DIGITAL EVOLUTION FOR PHARMA & MEDICAL

30.06.2025 - 01.07.2025 Code Europe

Nie widzisz swojego wydarzenia? Skontaktuj się z nami!